SOFTWARE SECURITY

SVILUPPO SOFTWARE DI SICUREZZA informatica

Ottieni un software di sicurezza informatica

Assumi sviluppatori con esperienza di sviluppo software di conformità alla sicurezza informatica

I nostri sviluppatori di software hanno molti anni di esperienza pratica nella progettazione, ingegnerizzazione e sviluppo di soluzioni software di conformità alla sicurezza informatica per il settore sanitario, contabile, dei pagamenti/bancario e di altri settori.

Strategie uniche di prevenzione delle minacce

Le nostre soluzioni basate sull’intelligenza artificiale sono progettate per rilevare le minacce utilizzando algoritmi avanzati di apprendimento automatico e fornire funzionalità IOA/IOC e HIPS/HIDS per rilevare il malware nascosto.

Gestione degli accessi privilegiati (PAM)

Funzionalità PAM per gestire facilmente le autorizzazioni degli utenti, consentendoti di rafforzare la sicurezza degli endpoint con facilità di governance.

Filtraggio DNS, HTTP e HTTPS

Una suite innovativa di strumenti di filtraggio del traffico DNS, HTTP e HTTPS che utilizza algoritmi di apprendimento automatico per prevenire le minacce digitali.

Gestione delle patch

Le soluzioni di conformità alla sicurezza informatica ti consentono di distribuire, applicare patch e gestire in modo efficace il tuo inventario software in una piattaforma unificata.

Sviluppo software di conformità alla sicurezza

Sviluppiamo software di conformità alla sicurezza che soddisfa PCI, HIPAA, HITECH, GDPR, FISMA, ISO 27000, SEC, GLBA, FINRA, NYDFS, NIST 800-171 e altri standard di conformità alla sicurezza.

Gestione della conformità informatica

Le soluzioni di gestione della conformità informatica consentono alle aziende di gestire e monitorare la conformità all’interno di un’ampia gamma di normative e standard IT.

Gestione della continuità aziendale

Soluzioni di sicurezza informatica per recuperare programmi, tenere traccia dei disastri, eseguire valutazioni dei rischi e altro per eseguire e gestire la continuità aziendale.

Gestione del rischio dei fornitori informatici

Software di conformità alla sicurezza informatica per identificare, valutare, mitigare e monitorare i vari rischi dei fornitori IT per migliorare e accelerare il processo decisionale informato.

Identità e gestione degli accessi

Implementa i protocolli di gestione dell’identità e della valutazione (IAM) a livello aziendale, consentendo la gestione delle credenziali incorporata con ESSO (Single Sign-On) aziendale, autenticazione a più fattori (MFA), controlli di accesso basati sui ruoli (RBAC) e altro ancora.

Cyber governance, rischio e conformità

Le soluzioni di gestione del rischio informatico sono progettate per essere conformi alle normative sanzionate dal governo e alle migliori pratiche del settore, fornendo conformità alla sicurezza informatica per l’ assistenza sanitaria (HIPAA), i pagamenti (PCI DSS), la contabilità (SAS 70) e altro ancora.

Sviluppo di applicazioni di sicurezza informatica

Esegui test DASC (Dynamic Application Security Test) a livello aziendale durante la creazione delle nostre applicazioni Web e mobili personalizzate per standard di sicurezza efficaci di logica aziendale, codice invisibile (malware, siti nascosti, backdoor) e altro ancora.

Sicurezza delle infrastrutture informatiche e informatiche

Le soluzioni sono realizzate con il monitoraggio dell’integrità dei file, il controllo del firewall e le implementazioni del firewall di nuova generazione (NGFW) , insieme a funzionalità di rilevamento delle intrusioni, sistemi di prevenzione (IDS/IPS) e protezione avanzata dalle minacce persistenti (APT).

ASSUMI SVILUPPATORI DI SOFTWARE DI SICUREZZA INFORMATICA

Firewall avanzato e protezione antivirus per reti aziendali

Il nostro team sviluppa soluzioni firewall e antivirus complete che difendono i tuoi sistemi dagli ultimi malware, spyware, ransomware, virus e altri attacchi.

Attacchi Man-in-the-Middle (MitM)

Evita gli attacchi MitM con il monitoraggio delle attività sospette in tempo reale di SPACETECH , il blocco dell’indirizzo IP/firewall e le tattiche di decodifica dei messaggi multiprotocollo.

Attacchi DDoS, ransomware e phishing

Proteggiti da attacchi DDoS, attacchi ransomware, hacking etico, phishing e altre violazioni per proteggere e proteggere le informazioni aziendali essenziali dal furto.

Attacchi di salto VLAN

Configura e implementa trunk VLAN che impediscono lo spoofing dello switch e il double tagging del traffico Web, delle credenziali di rete, delle informazioni sui dipendenti e di altri dati essenziali.

Servizi di backup e ripristino dei dati

SPACETECH offre servizi di backup e ripristino dei dati veloci, facili e affidabili per un’ampia varietà di infrastrutture aziendali, garantendo salvaguardie dei dati robuste, scalabili e mantenute vigorosamente.

Protezione dati

Sviluppiamo soluzioni innovative per la protezione dei dati multi-cloud per proteggere i tuoi dati su un ecosistema di carichi di lavoro ampio e diversificato.

Integrazione VMware

Per garantire una protezione dei dati flessibile e coerente tra le applicazioni e altri ambienti container VM, integriamo VMware con i tuoi sistemi attuali.

Recupero informatico

Sviluppiamo sistemi software di backup e ripristino dei dati che eseguono il ripristino automatico dei dati, proteggendo i dati critici da attacchi informatici e ransomware.

Protezione della sicurezza della rete della forza lavoro remota

Il nostro team è in grado di implementare funzionalità di sicurezza di alto livello nelle reti che richiedono l’accessibilità remota, garantendo la sicurezza e l’integrità dei dati aziendali da qualsiasi parte del mondo.

Connettività remota sicura

VPN con autenticazione a due fattori integrata, OTP, smart card, token USB e altro, oltre a SSL o IPsec per crittografare le comunicazioni dai dispositivi del lavoratore remoto.

Gestione dei dispositivi mobili (MDM)

Gestisci in modo efficace tutti coloro che possono accedere alla tua rete aziendale, come accedono alla rete e cosa possono fare su quella rete.

Sicurezza specifica per container

La containerizzazione protegge i contenuti dei container, riducendo al minimo l’esposizione ai dati e impedendo a container separati di accedere ai dati essenziali sia internamente che esternamente.

Soluzioni software personalizzate per la sicurezza informatica

Miglioriamo le vostre soluzioni di sicurezza informatica esistenti integrando caratteristiche, funzioni e capacità personalizzabili per una maggiore usabilità, interoperabilità e flessibilità.

Soluzioni software per la sicurezza informatica

Le soluzioni software per la conformità alla sicurezza informatica offrono una visione completa a 360 gradi della gestione del rischio IT e delle tattiche di risposta agli incidenti per eliminare le minacce informatiche.

Intelligence sulle minacce

Le soluzioni valutano accuratamente le potenziali minacce IT analizzando le vulnerabilità della tua rete e rafforzando le aree in cui i tuoi sistemi sono più deboli.

Test di penetrazione

Organizza test di penetrazione proattivi durante tutto il ciclo di vita dello sviluppo per rilevare errori di configurazione, bug del software e backdoor che gli hacker possono sfruttare.

Risposta alla violazione dei dati

Abilita le impostazioni di notifica e avviso per notificare agli amministratori ogni volta che si verifica un incidente interno o esterno, consentendo tempi di risposta più rapidi.

Soluzioni di test di sicurezza informatica

Attivare soluzioni di backup e ripristino di emergenza a livello di sistema prima del test delle penne per garantire l’integrità della conformità alle normative durante l’esecuzione di queste simulazioni.

Soluzioni di hacking etico

Esegui pen test e audit interni del sistema per garantire l’integrità dei dati, mappando la tua rete per identificare, sfruttare ed eliminare le vulnerabilità e le minacce dell’hacking etico.

Soluzioni per la gestione dei dispositivi di sicurezza

Progetta nuove soluzioni per i dispositivi di sicurezza e personalizza i tuoi dispositivi di sicurezza esistenti per assicurarti che siano ben corazzati contro le minacce digitali interne ed esterne.

Conformità dei dati e soluzioni per la privacy

Assicurati che i tuoi sistemi di sicurezza informatica siano pienamente conformi alle leggi e ai regolamenti sulla privacy dei dati, inclusi GDPR, CCPA, SOC 2 con Privacy, HIPAA Privacy Rule e altro ancora.

OTTIENI SOLUZIONI SOFTWARE PER LA SICUREZZA INFORMATICA

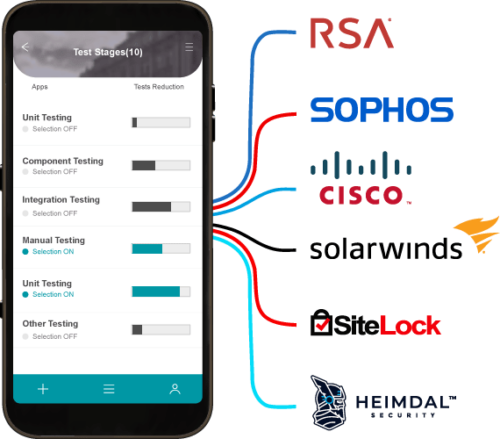

Software di sicurezza informatica Integrazioni di terze parti

Ci integriamo con le API del software di conformità della sicurezza informatica leader del settore per allineare la tua sicurezza, proteggere dalle minacce e fornire risultati orientati al successo.

RSA

Integriamo le soluzioni RSA con i tuoi sistemi aziendali esistenti per collegare rapidamente gli incidenti di sicurezza con il contesto aziendale, consentendoti così di rispondere alle minacce più rapidamente.

Sofo

Colleghiamo le soluzioni di sicurezza degli endpoint di Sophos ai tuoi sistemi per offrire prevenzione degli exploit, EDR, protezione da ransomware e protezione da malware di deep learning in un’unica soluzione.

Cisco

Sfruttiamo la potenza di Cisco Secure per fornire una piattaforma di sicurezza informatica che garantisce semplicità, visibilità ed efficienza nell’intera infrastruttura di sicurezza.

SolarWinds

Integriamo SolarWinds con i sistemi degli enti governativi per difenderci dalle minacce note, rispondere rapidamente alle nuove minacce e recuperare facilmente i dati dai disastri.

SiteLock

Colleghiamo i tuoi sistemi con SiteLock per ridurre il tempo dedicato alla conformità PCI, identificare rapidamente le minacce e proteggere i tuoi dati in una piattaforma centralizzata all-in-one.

Heimdal CORP

Sfruttiamo le soluzioni di sicurezza informatica di Heimdal CORP per fornire alla tua azienda una protezione dei dati avanzata tramite una combinazione unica di filtraggio locale e cloud.

Norton

Installiamo il software di sicurezza Norton basato su cloud all’interno dei sistemi aziendali esistenti per fornire una protezione MDM avanzata su desktop e dispositivi mobili.

Malwarebytes

Sfruttiamo Malwarebytes per prevenire attacchi di malware e ransomware, garantendo protezione degli endpoint, intelligence sulle minacce di nuova generazione e integrazioni senza interruzioni.